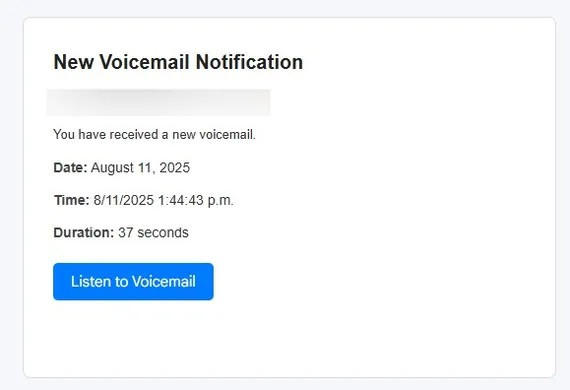

La estafa comienza con correos electrónicos falsos de “Notificación de nueva voz” que parecen provenir de servicios de correo de voz legítimos.

El correo electrónico incluye un botón “Escuchar el correo de voz” que, al hacer clic, lleva a la víctima a través de varios sitios web intermediarios, incluida una página CAPTCHA falsa para crear una sensación de seguridad, antes de redirigir a una réplica completa de la página de inicio de sesión de Gmail.

Los correos electrónicos de phishing utilizan notificaciones de "nuevo mensaje de voz" para incitar a los usuarios a iniciar sesión. Foto: SCS

Aquí, se engaña a los usuarios para que ingresen su correo electrónico, contraseña y capas de seguridad adicionales, como autenticación de dos factores, códigos de respaldo y preguntas de seguridad. Todos los datos se envían inmediatamente a un servidor controlado por el atacante.

Lo que hace que esta campaña sea particularmente peligrosa es que los atacantes utilizaron la plataforma Microsoft Dynamics (mkt.dynamics.com), un servicio de marketing legítimo, para alojar la primera etapa.

Esto dificulta que el correo electrónico se marque como sospechoso. El malware que crea la página de inicio de sesión falsa también utiliza cifrado AES para ocultarla, cuenta con funciones antidepuración y la redirige a través de múltiples servidores en Rusia y Pakistán para dificultar la investigación.

Los expertos advierten que se trata de un gran paso adelante en las técnicas de fraude, combinando tanto la sociología (crear confianza con CAPTCHA, la interfaz de Google) como el aprovechamiento de infraestructuras legítimas para evadir la censura.

Las contraseñas de Gmail se pueden robar fácilmente mediante phishing.

En otro desarrollo, PCWorld dijo que los usuarios de los servicios de Google, como Gmail y Google Cloud, enfrentan un aumento significativo en los intentos de phishing.

Una publicación de Reddit señala que los usuarios de Gmail ahora están siendo blanco de ataques de phishing mediante mensajes de texto desde números de teléfono con el código de área 650.

Estafadores que dicen ser de Google contactan a las víctimas para advertirles sobre una vulnerabilidad de seguridad que afecta sus cuentas. En estas llamadas, los atacantes intentan hacerse con el control de las cuentas de Gmail de las víctimas pidiéndoles que restablezcan sus contraseñas y proporcionen esta información.

Además, se ha informado de otra técnica de phishing conocida como “dangling bucket”, en la que los piratas informáticos prueban direcciones de inicio de sesión obsoletas para instalar malware en cuentas de Google Cloud o robar datos.

Con 2.500 millones de usuarios de Gmail y Google Cloud, tanto las empresas como los particulares deben estar alerta ante el aumento de intentos de phishing y ataques en línea.

¿Qué deben hacer los usuarios?

- - Tenga siempre cuidado con los correos electrónicos de notificación de correo de voz extraños.

- - Inicie sesión en Gmail únicamente a través del sitio web oficial de Google.

- - Si sospecha que ha ingresado información en un sitio falso, cambie inmediatamente su contraseña, verifique la actividad de inicio de sesión reciente y vuelva a habilitar las capas de seguridad.

- - Las organizaciones deben implementar soluciones avanzadas de filtrado de correo electrónico y capacitar a los empleados sobre las nuevas formas de phishing.

También se recomienda a los equipos de seguridad que bloqueen los dominios asociados con esta campaña, particularmente horkyrown[.]com, que ha sido identificado como parte de la infraestructura de ataque.

Fuente: https://khoahocdoisong.vn/nguoi-dung-gmail-doi-mat-chien-dich-lua-dao-chua-tung-co-post2149046980.html

![[Foto] El Politburó trabaja con los Comités Permanentes de los Comités Provinciales del Partido de Lang Son y Bac Ninh](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/8/20/0666629afb39421d8e1bd8922a0537e6)

![[Foto] El primer ministro Pham Minh Chinh recibe a la ministra australiana de Asuntos Exteriores, Penny Wong.](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/8/20/f5d413a946444bd2be288d6b700afc33)

![[Foto] El proyecto de intersección de An Phu que conecta la autopista Ho Chi Minh City-Long Thanh-Dau Giay está retrasado.](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/8/21/1ad80e9dd8944150bb72e6c49ecc7e08)

Kommentar (0)