ក្រុម GReAT បានរកឃើញមេរោគកំឡុងពេលកិច្ចខិតខំប្រឹងប្រែងឆ្លើយតបឧប្បត្តិហេតុនៅប្រព័ន្ធ រដ្ឋាភិបាល ដែលប្រើ Microsoft Exchange ។ GhostContainer ត្រូវបានគេជឿថាជាផ្នែកនៃយុទ្ធនាការការគំរាមកំហែងជាប់លាប់កម្រិតខ្ពស់ (APT) ដ៏ទំនើប និងយូរអង្វែងដែលផ្តោតលើអង្គការសំខាន់ៗនៅក្នុងតំបន់អាស៊ី រួមទាំងក្រុមហ៊ុនបច្ចេកវិទ្យាធំៗផងដែរ។

ឯកសារព្យាបាទដែលបានរកឃើញដោយ Kaspersky ដែលហៅថា App_Web_Container_1.dll តាមពិតទៅគឺជា backdoor ពហុមុខងារដែលអាចពង្រីកបានដោយការទាញយកម៉ូឌុលបន្ថែមពីចម្ងាយ។ មេរោគទាញយកអត្ថប្រយោជន៍ពីគម្រោងប្រភពបើកចំហជាច្រើន ហើយត្រូវបានប្ដូរតាមបំណងយ៉ាងទំនើប ដើម្បីជៀសវាងការរកឃើញ។

នៅពេលដែល GhostContainer ត្រូវបានដំឡើងដោយជោគជ័យនៅលើប្រព័ន្ធមួយ ពួក Hacker អាចទទួលបានការគ្រប់គ្រងពេញលេញនៃម៉ាស៊ីនមេ Exchange យ៉ាងងាយស្រួល ដែលពួកគេអាចអនុវត្តសកម្មភាពគ្រោះថ្នាក់ជាបន្តបន្ទាប់ដោយមិនចាំបាច់មានចំណេះដឹងរបស់អ្នកប្រើប្រាស់។ មេរោគនេះត្រូវបានក្លែងបន្លំយ៉ាងឆ្លាតវៃជាសមាសភាគម៉ាស៊ីនមេដែលមានសុពលភាព និងប្រើប្រាស់បច្ចេកទេសគេចពីការឃ្លាំមើលជាច្រើន ដើម្បីជៀសវាងការរកឃើញដោយកម្មវិធីកំចាត់មេរោគ និងឆ្លងកាត់ប្រព័ន្ធត្រួតពិនិត្យសុវត្ថិភាព។

លើសពីនេះ មេរោគនេះអាចដើរតួជាម៉ាស៊ីនមេអន្តរការី (ប្រូកស៊ី) ឬផ្លូវរូងក្រោមដីដែលបានអ៊ិនគ្រីប (ផ្លូវរូងក្រោមដី) បង្កើតចន្លោះប្រហោងសម្រាប់ពួក Hacker ក្នុងការជ្រៀតចូលប្រព័ន្ធខាងក្នុង ឬលួចព័ត៌មានរសើប។ ក្រឡេកមើលវិធីនៃប្រតិបត្តិការនេះ អ្នកជំនាញសង្ស័យថាគោលបំណងសំខាន់នៃយុទ្ធនាការនេះគឺទំនងជាចារកម្មតាមអ៊ីនធឺណិត។

"ការវិភាគស៊ីជម្រៅរបស់យើងបង្ហាញថាជនល្មើសមានជំនាញខ្ពស់ក្នុងការជ្រៀតចូលម៉ាស៊ីនមេ Microsoft Exchange ។ ពួកគេបានប្រើឧបករណ៍ប្រភពបើកចំហជាច្រើនដើម្បីជ្រៀតចូលបរិយាកាស IIS និង Exchange ហើយបានបង្កើតឧបករណ៍ចារកម្មដ៏ទំនើបដោយផ្អែកលើកូដប្រភពបើកចំហដែលមាន។ យើងនឹងបន្តតាមដានសកម្មភាពរបស់ក្រុម ក៏ដូចជាវិសាលភាព និងភាពធ្ងន់ធ្ងរនៃការវាយប្រហាររួមរបស់ពួកគេ ដើម្បីយល់កាន់តែច្បាស់ពីការស្រាវជ្រាវរបស់ Lozhkin ។ ក្រុមវិភាគ (GReAT) សម្រាប់អាស៊ីប៉ាស៊ីហ្វិក និងមជ្ឈិមបូព៌ា និងអាហ្វ្រិកនៅ Kaspersky ។

GhostContainer ប្រើប្រាស់កូដពីគម្រោងប្រភពបើកចំហជាច្រើន ដែលធ្វើឱ្យវាងាយរងគ្រោះខ្លាំងចំពោះក្រុមឧក្រិដ្ឋជនតាមអ៊ីនធឺណិត ឬយុទ្ធនាការ APT គ្រប់ទីកន្លែងក្នុង ពិភពលោក ។ គួរកត់សម្គាល់ថានៅចុងឆ្នាំ 2024 កញ្ចប់មេរោគសរុបចំនួន 14,000 ត្រូវបានរកឃើញនៅក្នុងគម្រោងប្រភពបើកចំហ កើនឡើង 48% ចាប់ពីចុងឆ្នាំ 2023 ។ ចំនួននេះបង្ហាញថាកម្រិតនៃហានិភ័យកំពុងកើនឡើងនៅក្នុងវិស័យនេះ។

ប្រភព៖ https://www.sggp.org.vn/ghostcontainer-lo-hong-moi-tan-cong-may-chu-microsoft-exchange-thong-qua-ma-doc-backdoor-post805372.html

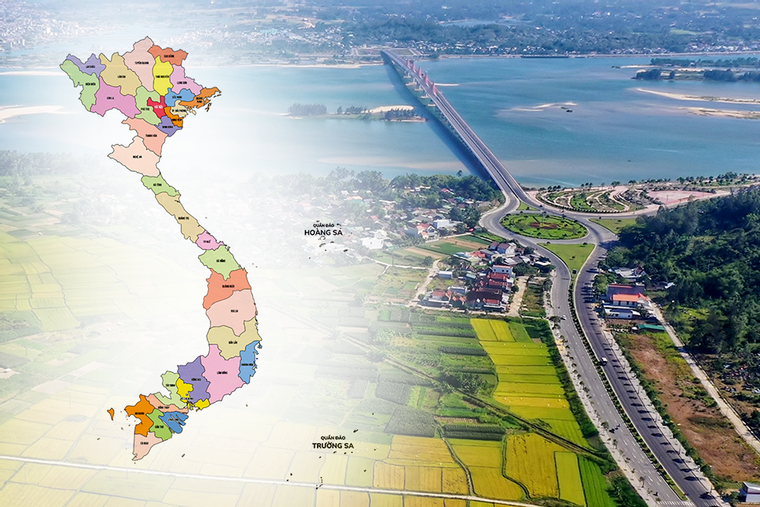

![[រូបថត] គម្រោងផ្លូវប្រសព្វ An Phu តភ្ជាប់ផ្លូវល្បឿនលឿនទីក្រុងហូជីមិញ-ឡុងថាញ់-ដាវ យ៉ាយ ហួសពីកាលវិភាគ](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/8/21/1ad80e9dd8944150bb72e6c49ecc7e08)

![[រូបថត] ការិយាល័យនយោបាយធ្វើការជាមួយគណៈកម្មាធិការអចិន្ត្រៃយ៍នៃគណៈកម្មាធិការបក្សទីក្រុងហាណូយ និងគណៈកម្មាធិការបក្សទីក្រុងហូជីមិញ](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/8/21/4f3460337a6045e7847d50d38704355d)

Kommentar (0)