យោងតាម Kaspersky ទិដ្ឋភាព ភូមិសាស្ត្រនយោបាយ ដ៏តានតឹង រួមផ្សំជាមួយការធ្វើឌីជីថលយ៉ាងឆាប់រហ័សបានធ្វើឱ្យតំបន់នេះក្លាយជាចំណុចក្តៅនៃចារកម្មតាមអ៊ីនធឺណិតទូទាំងពិភពលោក។ ក្រុមស្រាវជ្រាវ និងវិភាគសកលរបស់ Kaspersky (GReAT) បច្ចុប្បន្នកំពុងតាមដានក្រុម និងយុទ្ធនាការការគំរាមកំហែងជាប់លាប់កម្រិតខ្ពស់ (APT) ជាង 900 ដែលភាគច្រើនផ្តោតសំខាន់លើតំបន់ APAC ។

លោកស្រី Noushin Shabab ប្រធានផ្នែកស្រាវជ្រាវសន្តិសុខនៅក្រុមស្រាវជ្រាវ និងវិភាគសកល (GReAT) នៅ Kaspersky

លោកស្រី Noushin Shabab ប្រធានផ្នែកស្រាវជ្រាវសន្តិសុខនៅក្រុមស្រាវជ្រាវ និងវិភាគសកល (GReAT) នៅ Kaspersky បានបង្ហាញថា ក្រុមចារកម្មតាមអ៊ីនធឺណិតសំខាន់ៗជាច្រើនកំពុងកំណត់គោលដៅសម្ងាត់រដ្ឋ សម្ងាត់ យោធា និងទិន្នន័យរសើបជាច្រើនទៀតពីរដ្ឋាភិបាលក្នុងតំបន់។

លេចធ្លោជាងគេគឺ SideWinder ដែលត្រូវបានចាត់ទុកថាឈ្លានពានបំផុតនៅក្នុងតំបន់ ដែលមានឯកទេសក្នុងការកំណត់គោលដៅរដ្ឋាភិបាល យោធា អ្នកការទូត ជាពិសេសវិស័យដែនសមុទ្រ និងភស្តុភារក្នុងប្រទេសបង់ក្លាដែស កម្ពុជា វៀតណាម ចិន ឥណ្ឌា និងម៉ាល់ឌីវ។ នៅដើមឆ្នាំ 2025 ក្រុមនេះបានពង្រីកទៅកន្លែងថាមពលអាស៊ីខាងត្បូង និងរោងចក្រនុយក្លេអ៊ែរ ដោយប្រើប្រាស់អ៊ីមែលបន្លំដ៏ទំនើបដែលមានមេរោគ។ SideWinder ក៏បានកំណត់គោលដៅលើប្រទេសស្រីលង្កា នេប៉ាល់ មីយ៉ាន់ម៉ា ឥណ្ឌូនេស៊ី និងហ្វីលីពីនផងដែរ។

Spring Dragon (Lotus Blossom) ផ្តោតលើប្រទេសវៀតណាម តៃវ៉ាន់ និងហ្វីលីពីន ដោយប្រើលំពែងបន្លំ ការកេងប្រវ័ញ្ច និងរន្ធស្រោចទឹក។ ជាងមួយទសវត្សរ៍ ក្រុមនេះបានដាក់ពង្រាយមេរោគច្រើនជាង 1,000 បំណែកទៅក្នុងភ្នាក់ងាររដ្ឋាភិបាលអាស៊ីអាគ្នេយ៍។

Tetris Phantom ដែលត្រូវបានរកឃើញនៅឆ្នាំ 2023 បានដាក់គោលដៅដំបូងលើ USBs ដែលមានសុវត្ថិភាពពិសេស។ នៅឆ្នាំ 2025 ក្រុមនេះបានបន្ថែម BoostPlug និង DeviceCync ដែលអនុញ្ញាតឱ្យដំឡើងកម្មវិធី ShadowPad, PhantomNet និងមេរោគ Ghost RAT ។

HoneyMyte ផ្តោតលើការលួចទិន្នន័យនយោបាយ និងការទូតនៅក្នុងប្រទេសមីយ៉ាន់ម៉ា និងហ្វីលីពីន ដោយប្រើមេរោគ ToneShell តាមរយៈកម្មវិធីទាញយកផ្សេងៗ។

ToddyCat បានកំណត់គោលដៅមនុស្សកម្រិតខ្ពស់នៅក្នុងប្រទេសម៉ាឡេស៊ីចាប់តាំងពីឆ្នាំ 2020 ដោយប្រើឧបករណ៍ដែលមានមូលដ្ឋានលើកូដប្រភពសាធារណៈដើម្បីរំលងកម្មវិធីសុវត្ថិភាពស្របច្បាប់ ដោយរក្សាការចូលប្រើសម្ងាត់។

Lazarus ដែលជាក្រុមដ៏អាក្រក់នៅពីក្រោយការវាយប្រហាររបស់ធនាគារបង់ក្លាដែស នៅតែបន្តគំរាមកំហែងយ៉ាងធ្ងន់ធ្ងរ។ នៅដើមឆ្នាំ 2025 ប្រតិបត្តិការ SyncHole រួមបញ្ចូលគ្នានូវរន្ធទឹកជាមួយនឹងការកេងប្រវ័ញ្ចកម្មវិធីភាគីទីបីដើម្បីកំណត់គោលដៅដល់អង្គការកូរ៉េខាងត្បូង។ Kaspersky បានរកឃើញភាពងាយរងគ្រោះសូន្យថ្ងៃនៅក្នុងភ្នាក់ងារ Innorix ដែលនាំឱ្យអាជីវកម្មសំខាន់ៗចំនួនប្រាំមួយត្រូវបានវាយប្រហារ។

ដំរីអាថ៌កំបាំង ត្រូវបានរកឃើញនៅឆ្នាំ 2023 ប្រើ backdoor ដែលអាចប្រតិបត្តិពាក្យបញ្ជា និងរៀបចំឯកសារ ហើយត្រូវបានផ្សារភ្ជាប់ជាមួយនឹងក្រុម Dropping Elephant, Bitter និង Confucius ។ នៅឆ្នាំ 2025 ក្រុមនេះបានពង្រីកគោលដៅរបស់ខ្លួនទៅកាន់ប្រទេសប៉ាគីស្ថាន ស្រីលង្កា និងបង់ក្លាដែស។

ដើម្បីឆ្លើយតប Kaspersky ណែនាំថា អង្គការត្រូវស្វែងរកឱ្យបានត្រឹមត្រូវ ប្រតិកម្មរហ័ស និងដោះស្រាយឱ្យបានហ្មត់ចត់នូវភាពងាយរងគ្រោះផ្នែកសុវត្ថិភាព។ វិធានការមួយចំនួនរួមមានៈ ការរក្សាកម្មវិធីឱ្យទាន់សម័យនៅលើឧបករណ៍ទាំងអស់; ការត្រួតពិនិត្យសុវត្ថិភាពពេញលេញនៃហេដ្ឋារចនាសម្ព័ន្ធឌីជីថល; ការដាក់ពង្រាយដំណោះស្រាយ Kaspersky Next ជាមួយនឹងការការពារ ការត្រួតពិនិត្យ និងការឆ្លើយតបតាមពេលវេលាជាក់ស្តែងនៅកម្រិត EDR/XDR ។ និងបំពាក់ក្រុម InfoSec ជាមួយនឹងទិន្នន័យពី Kaspersky Threat Intelligence សម្រាប់ការកំណត់អត្តសញ្ញាណដំបូង និងការកាត់បន្ថយហានិភ័យ។

ប្រភព៖ https://nld.com.vn/canh-bao-apt-nham-vao-bi-mat-quoc-gia-va-co-so-hat-nhan-tai-apac-196250819230427496.htm

![[រូបថត] ការិយាល័យនយោបាយធ្វើការជាមួយគណៈកម្មាធិការអចិន្ត្រៃយ៍នៃខេត្ត Lang Son និងគណៈកម្មាធិការបក្សខេត្ត Bac Ninh](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/8/20/0666629afb39421d8e1bd8922a0537e6)

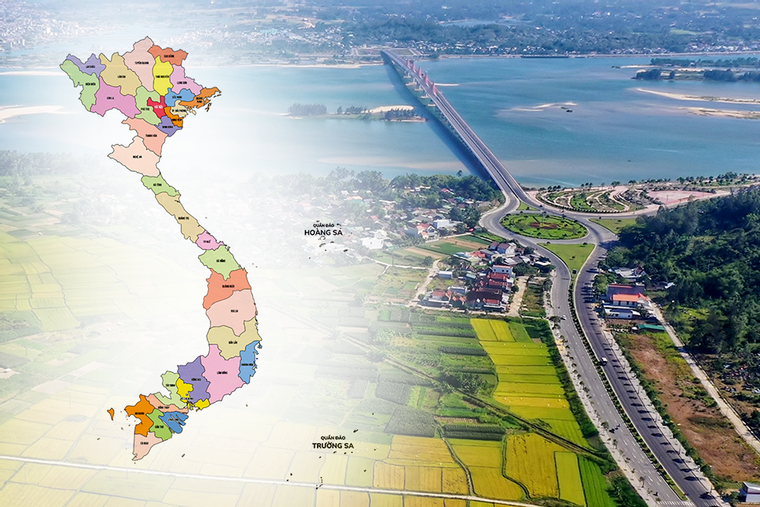

![[រូបថត] គម្រោងផ្លូវប្រសព្វ An Phu តភ្ជាប់ផ្លូវល្បឿនលឿនទីក្រុងហូជីមិញ-ឡុងថាញ់-ដាវ យ៉ាយ ហួសពីកាលវិភាគ](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/8/21/1ad80e9dd8944150bb72e6c49ecc7e08)

![[រូបថត] ការិយាល័យនយោបាយធ្វើការជាមួយគណៈកម្មាធិការអចិន្ត្រៃយ៍នៃគណៈកម្មាធិការបក្សទីក្រុងហាណូយ និងគណៈកម្មាធិការបក្សទីក្រុងហូជីមិញ](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/8/21/4f3460337a6045e7847d50d38704355d)

Kommentar (0)