Según The Hacker News , QakBot es una cepa de malware conocida para Windows que se estima que ha comprometido más de 700.000 computadoras en todo el mundo y facilita el fraude financiero y el ransomware.

El Departamento de Justicia de Estados Unidos (DoJ) dijo que el malware está siendo eliminado de las computadoras de las víctimas, evitando que cause más daños, y las autoridades han confiscado más de 8,6 millones de dólares en criptomonedas ilícitas.

La operación transfronteriza, en la que participaron Francia, Alemania, Letonia, Rumania, Países Bajos, Reino Unido y Estados Unidos, con el apoyo técnico de la firma de ciberseguridad Zscaler, fue la mayor ofensiva liderada por Estados Unidos contra la infraestructura de botnets utilizada por cibercriminales, aunque no se anunciaron arrestos.

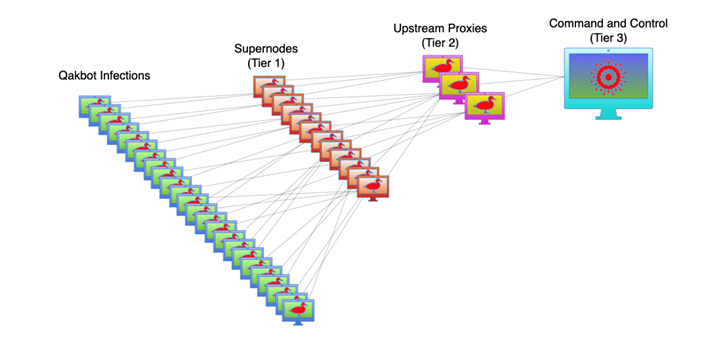

Modelo de control de botnets de QakBot

QakBot, también conocido como QBot y Pinkslipbot, comenzó a operar como troyano bancario en 2007 antes de convertirse en un centro de distribución de malware, incluyendo ransomware, en equipos infectados. Algunos de los ransomware de QakBot incluyen Conti, ProLock, Egregor, REvil, MegaCortex y Black Basta. Se cree que los operadores de QakBot recibieron alrededor de 58 millones de dólares en pagos de rescate de las víctimas entre octubre de 2021 y abril de 2023.

Este malware modular, que suele distribuirse mediante correos electrónicos de phishing, cuenta con capacidades de ejecución de comandos y recopilación de información. QakBot se ha actualizado continuamente a lo largo de su existencia. El Departamento de Justicia afirmó que los ordenadores infectados con el malware formaban parte de una botnet, lo que significa que los autores podían controlar remotamente todos los ordenadores infectados de forma coordinada.

Según documentos judiciales, la operación accedió a la infraestructura de QakBot, lo que le permitió redirigir el tráfico de la botnet a través de servidores controlados por el FBI, con el objetivo final de deshabilitar la cadena de suministro de los delincuentes. Los servidores indicaron a los ordenadores comprometidos que descargaran un desinstalador diseñado para eliminar los equipos de la botnet QakBot, impidiendo así la distribución de otros componentes de malware.

QakBot ha demostrado una mayor sofisticación con el tiempo, cambiando rápidamente de táctica para adaptarse a las nuevas medidas de seguridad. Después de que Microsoft deshabilitara las macros por defecto en todas las aplicaciones de Office, el malware comenzó a usar archivos de OneNote como vector de infección a principios de este año.

La sofisticación y adaptabilidad también residen en la utilización de múltiples formatos de archivo, como PDF, HTML y ZIP, en la cadena de ataque de QakBot. La mayoría de los servidores de comando y control del malware se encuentran en EE. UU., Reino Unido, India, Canadá y Francia, mientras que se cree que la infraestructura de backend se encuentra en Rusia.

QakBot, al igual que Emotet e IcedID, utiliza un sistema de servidores de tres niveles para controlar y comunicarse con el malware instalado en los equipos infectados. El propósito principal de los servidores principal y secundario es retransmitir comunicaciones cifradas entre los equipos infectados y el servidor de tercer nivel que controla la botnet.

A mediados de junio de 2023, se habían identificado 853 servidores de nivel 1 en 63 países, con servidores de nivel 2 que actuaban como proxies para enmascarar el servidor de control principal. Los datos recopilados por Abuse.ch muestran que todos los servidores de QakBot están ahora fuera de línea.

Según HP Wolf Security, QakBot también fue una de las familias de malware más activas en el segundo trimestre de 2023, con 18 cadenas de ataque y 56 campañas. Esto demuestra la tendencia de los grupos criminales a explotar rápidamente las vulnerabilidades en las defensas de la red para obtener beneficios ilícitos.

[anuncio_2]

Enlace de origen

![[Foto] El presidente Luong Cuong asiste al programa especial de televisión político-artístico "Oportunidad de Oro".](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/8/22/44ca13c28fa7476796f9aa3618ff74c4)

Kommentar (0)