Der Experte Vu Ngoc Son, Leiter der Abteilung für Technologieforschung der National Cyber Security Association, hat gerade Warnhinweise zu Ransomware veröffentlicht.

Laut Herrn Vu Ngoc Son kam es allein in den letzten zwei Wochen zu einer Reihe von Double-Extortion-Ransomware-Angriffen, und dies dürfte auch im Jahr 2024 der Haupttrend bei Cyberangriffen sein. Die jüngsten Opfer dieser Angriffsform sind Schneider Electric, Kansas City Public Transportation Authority (USA), British Library und ESO Solutions (USA).

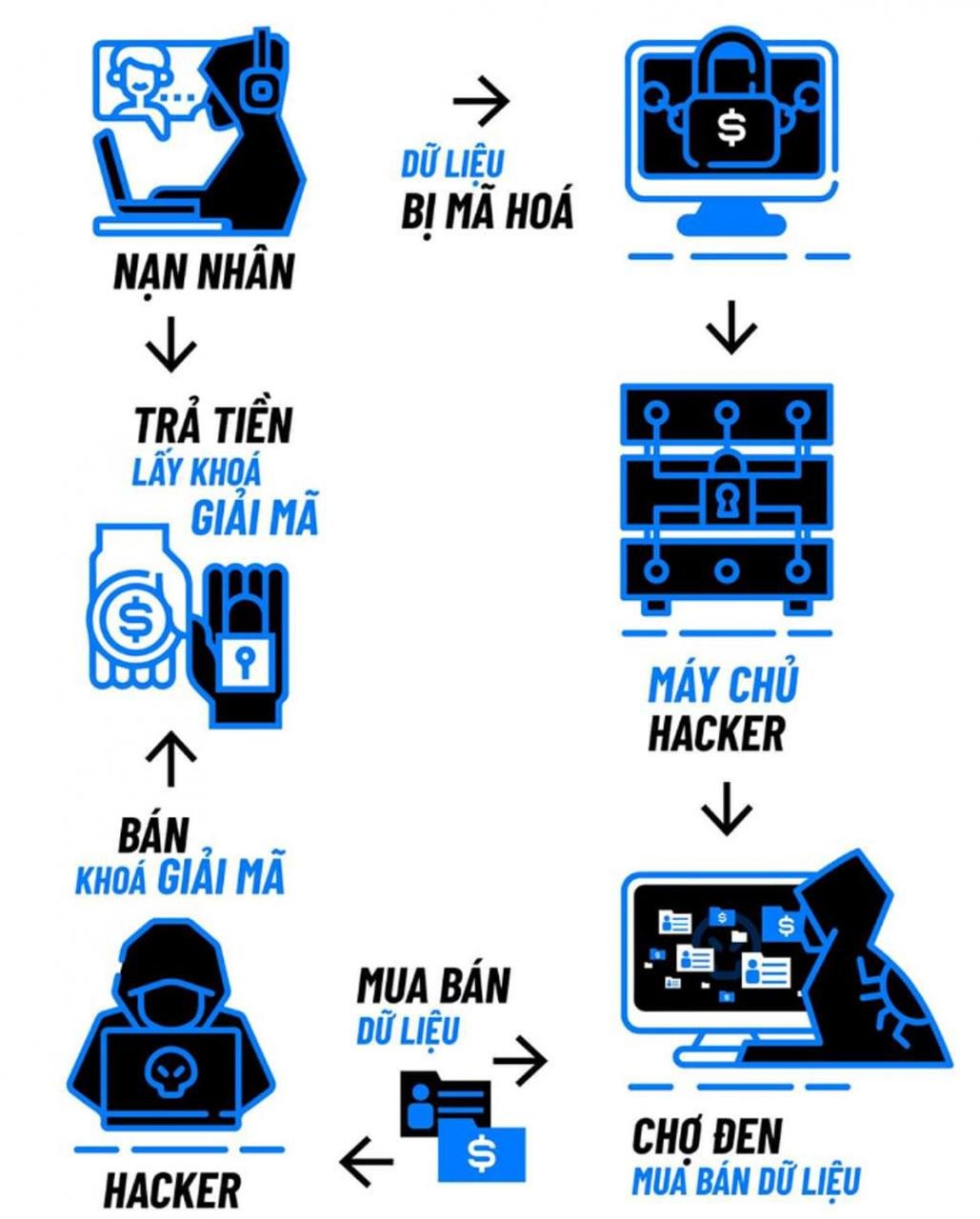

Experten der National Cyber Security Association erläuterten diese Form des Cyberangriffs genauer und analysierten, dass es sich bei Double-Ransomware um eine Form eines „terroristischen“ Angriffs auf die Opfer handelt.

Die Computersysteme des Opfers werden zunächst verlangsamt, da aufgrund der Verschlüsselung alle Daten unzugänglich sind. Das Opfer wird gezwungen, ein Lösegeld zu zahlen, um den Entschlüsselungsschlüssel zurückzuerhalten. Anschließend kann der Hacker die Daten auf dem Schwarzmarkt verkaufen, was zu Datenlecks führen kann. Die verkauften Daten können sensible Daten enthalten, die die Geschäfts- und Produktionsaktivitäten des Opfers beeinträchtigen.

In Vietnam gab es in der Vergangenheit zwar keine offiziellen Aufzeichnungen über einen ähnlichen Vorfall mit doppelter Ransomware. Systemadministratoren müssen jedoch äußerst wachsam sein, da die Zeit um Tet und das chinesische Neujahrsfest bei Hackern immer beliebt ist. Zu dieser Zeit sind die Systeme lange Zeit ausgeschaltet, Administratoren sind nicht wie gewohnt durchgehend im Einsatz. Ein Angriff ist schwer zu erkennen und die Bearbeitung des Vorfalls dauert länger, da die Einsatzkräfte nicht so schnell wie üblich mobilisiert werden können.

Laut dem NCS-Bericht wurden im Jahr 2023 auch viele Ransomware-Angriffe auf Datenverschlüsselung mit schwerwiegenden Folgen verzeichnet. Bis zu 83.000 Computer und Server wurden von Datenverschlüsselungs-Malware angegriffen, ein Anstieg von 8,4 % im Vergleich zu 2022.

Insbesondere im vierten Quartal 2023 stieg die Zahl der Angriffe mit Datenverschlüsselungs-Malware stark an und übertraf den Durchschnitt der ersten drei Quartale des Jahres um 23 %. Auch einige wichtige Einrichtungen verzeichneten in diesem Zeitraum Angriffe mit Datenverschlüsselungs-Malware. Die Zahl der im Jahr 2023 aufgetauchten Varianten von Datenverschlüsselungs-Malware betrug 37.500, ein Anstieg von 5,7 % gegenüber 2022.

Im neu veröffentlichten Bericht über das Risiko von Informationssicherheitsverlusten in Vietnam im Jahr 2023 verzeichnete das technische System von Viettel Cyber Security mindestens neun Ransomware-Angriffe auf große Unternehmen und Organisationen in Vietnam. Diese Angriffe verschlüsselten Hunderte von GB an Daten und erpressten mindestens 3 Millionen USD, was zu Störungen und schweren Schäden bei den betroffenen Unternehmen und Organisationen führte.

Der Trend zu „Ransomware as a Service“ nimmt zu und konzentriert sich auf Unternehmensorganisationen. Die am stärksten von Ransomware betroffenen Sektoren im Jahr 2023 sind große Organisationen und Unternehmen, insbesondere aus den Bereichen Banken, Finanzen, Versicherungen, Energie usw.

Die Cybersicherheitsexperten von Viettel erklärten außerdem, dass die Zunahme von Ransomware-Angriffen auf Unternehmen und Organisationen einer der vier Technologie- und Informationssicherheitstrends im Jahr 2024 in Vietnam sei. Unternehmen weltweit und auch in Vietnam können Opfer von Ransomware werden. Die größten Schwachstellen, die zu Ransomware-Angriffen auf Unternehmen führen, konzentrieren sich häufig auf Menschen, Software-Schwachstellen und digitale Assets im Internet wie Websites und Anwendungen.

Zu den Maßnahmen, die Unternehmen ergreifen, um ihre Organisationen vor Ransomware-Angriffen zu schützen, gehören: Konzentration auf die Schulung der Mitarbeiter, Sensibilisierung für Angriffe in Form von E-Mails mit gefälschten Links, Verbesserung der Identifizierung von Phishing-Formularen und der anfänglichen Behandlung verdächtiger Dateien; Einsatz von Datenwiederherstellungs- und Sicherungslösungen, Gewährleistung der Datenintegrität bei Angriffen durch Verschlüsselung.

Darüber hinaus müssen Unternehmen verstärkt Lösungen zur Aktualisierung der Informationssicherheit nutzen, beispielsweise Threat Intelligence, um Angriffssituationen umgehend zu erfassen und proaktiv zu reagieren. Sie müssen sich auf das digitale Asset- und Schwachstellenmanagement konzentrieren, sicherstellen, dass wichtige Software und Schwachstellen-Patches stets regelmäßig aktualisiert werden, und die Angriffsfläche minimieren. Außerdem müssen sie Datenschutzlösungen und Zugriffsrechte über mehrere Authentifizierungsebenen bereitstellen.

Gleichzeitig ist es notwendig, einen systemweiten Schutz der Informationssicherheit zu planen, die Informationssicherheit kontinuierlich zu überwachen und sich auf die Reaktion auf Vorfälle vorzubereiten. Dazu gehören Schutzlösungen auf allen Ebenen, Verfahren zur Handhabung und Reaktion des Personals sowie Lösungen für den Fall, dass das System zum Ziel eines Angriffs wird.

[Anzeige_2]

Quelle

![[Foto] Generalsekretär To Lam nimmt am 80. Jahrestag des traditionellen Tages des Kultursektors teil](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/8/23/7a88e6b58502490aa153adf8f0eec2b2)

![[Foto] Premierminister Pham Minh Chinh leitet die Sitzung des Ständigen Ausschusses des Regierungsparteikomitees](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/8/23/8e94aa3d26424d1ab1528c3e4bbacc45)

Kommentar (0)