ตามรายงานของ The Hacker News QakBot เป็นมัลแวร์ที่โด่งดังในระบบ Windows ซึ่งคาดว่าได้สร้างความเสียหายให้กับคอมพิวเตอร์ทั่วโลกมากกว่า 700,000 เครื่อง และยังเอื้อต่อการฉ้อโกงทางการเงินและเรียกค่าไถ่อีกด้วย

กระทรวงยุติธรรมของ สหรัฐฯ (DoJ) กล่าวว่าขณะนี้มัลแวร์กำลังถูกลบออกจากคอมพิวเตอร์ของเหยื่อ เพื่อป้องกันไม่ให้เกิดอันตรายใดๆ เพิ่มเติม และเจ้าหน้าที่ได้ยึดสกุลเงินดิจิทัลผิดกฎหมายมูลค่ากว่า 8.6 ล้านดอลลาร์

ปฏิบัติการข้ามพรมแดนซึ่งเกี่ยวข้องกับฝรั่งเศส เยอรมนี ลัตเวีย โรมาเนีย เนเธอร์แลนด์ สหราชอาณาจักร และสหรัฐอเมริกา พร้อมด้วยการสนับสนุนทางเทคนิคจากบริษัทด้านความปลอดภัยทางไซเบอร์ Zscaler ถือเป็นการปราบปรามโครงสร้างพื้นฐานบอตเน็ตที่อาชญากรทางไซเบอร์ใช้โดยสหรัฐฯ ครั้งใหญ่ที่สุด แม้ว่าจะไม่มีการประกาศการจับกุมใดๆ ก็ตาม

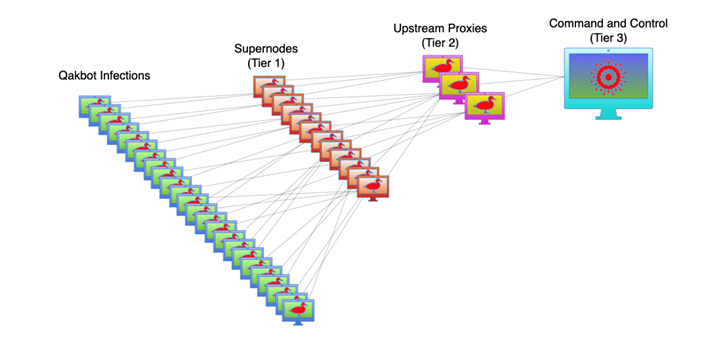

รูปแบบการควบคุมบอตเน็ตของ QakBot

QakBot หรือที่รู้จักกันในชื่อ QBot และ Pinkslipbot เริ่มต้นปฏิบัติการในฐานะโทรจันธนาคารในปี 2007 ก่อนที่จะเปลี่ยนผ่านมาทำหน้าที่เป็นศูนย์กลางการกระจายมัลแวร์บนเครื่องที่ติดไวรัส รวมถึงแรนซัมแวร์ แรนซัมแวร์บางตัวจาก QakBot ได้แก่ Conti, ProLock, Egregor, REvil, MegaCortex และ Black Basta เชื่อว่าผู้ปฏิบัติการ QakBot ได้รับเงินค่าไถ่จากเหยื่อประมาณ 58 ล้านดอลลาร์สหรัฐ ระหว่างเดือนตุลาคม 2021 ถึงเมษายน 2023

มัลแวร์แบบโมดูลาร์นี้มักแพร่กระจายผ่านอีเมลฟิชชิ่ง มาพร้อมความสามารถในการสั่งการและรวบรวมข้อมูล QakBot ได้รับการอัปเดตอย่างต่อเนื่องตลอดระยะเวลาที่มันใช้งาน กระทรวงยุติธรรมสหรัฐฯ ระบุว่าคอมพิวเตอร์ที่ติดมัลแวร์นี้เป็นส่วนหนึ่งของบอตเน็ต ซึ่งหมายความว่าผู้กระทำความผิดสามารถควบคุมคอมพิวเตอร์ที่ติดมัลแวร์ทั้งหมดจากระยะไกลได้อย่างประสานกัน

ตามเอกสารของศาล ปฏิบัติการดังกล่าวเข้าถึงโครงสร้างพื้นฐานของ QakBot ซึ่งทำให้สามารถเปลี่ยนเส้นทางการรับส่งข้อมูลบอตเน็ตผ่านเซิร์ฟเวอร์ที่ควบคุมโดย FBI โดยมีเป้าหมายสูงสุดคือการปิดระบบซัพพลายเชนของอาชญากร เซิร์ฟเวอร์สั่งให้คอมพิวเตอร์ที่ถูกโจมตีดาวน์โหลดโปรแกรมถอนการติดตั้ง ซึ่งออกแบบมาเพื่อลบเครื่องออกจากบอตเน็ต QakBot เพื่อป้องกันการแพร่กระจายของมัลแวร์เพิ่มเติมได้อย่างมีประสิทธิภาพ

QakBot แสดงให้เห็นถึงความซับซ้อนที่เพิ่มขึ้นตามกาลเวลา โดยปรับเปลี่ยนกลยุทธ์อย่างรวดเร็วเพื่อรองรับมาตรการรักษาความปลอดภัยใหม่ๆ หลังจากที่ Microsoft ปิดใช้งานแมโครตามค่าเริ่มต้นในแอปพลิเคชัน Office ทั้งหมด มัลแวร์ก็เริ่มใช้ไฟล์ OneNote เป็นช่องทางการติดเชื้อเมื่อต้นปีนี้

ความซับซ้อนและความสามารถในการปรับตัวยังขึ้นอยู่กับการนำไฟล์หลากหลายรูปแบบ เช่น PDF, HTML และ ZIP มาใช้เป็นอาวุธในห่วงโซ่การโจมตีของ QakBot เซิร์ฟเวอร์ควบคุมและสั่งการของมัลแวร์ส่วนใหญ่ตั้งอยู่ในสหรัฐอเมริกา สหราชอาณาจักร อินเดีย แคนาดา และฝรั่งเศส ขณะที่โครงสร้างพื้นฐานแบ็กเอนด์เชื่อว่าตั้งอยู่ในรัสเซีย

QakBot เช่นเดียวกับ Emotet และ IcedID ใช้ระบบเซิร์ฟเวอร์สามชั้นเพื่อควบคุมและสื่อสารกับมัลแวร์ที่ติดตั้งบนคอมพิวเตอร์ที่ติดไวรัส วัตถุประสงค์หลักของเซิร์ฟเวอร์หลักและเซิร์ฟเวอร์รองคือการถ่ายทอดการสื่อสารที่เข้ารหัสระหว่างคอมพิวเตอร์ที่ติดไวรัสและเซิร์ฟเวอร์ชั้นสามที่ควบคุมบอตเน็ต

ณ กลางเดือนมิถุนายน 2566 มีการระบุเซิร์ฟเวอร์ระดับ 1 จำนวน 853 เซิร์ฟเวอร์ใน 63 ประเทศ โดยเซิร์ฟเวอร์ระดับ 2 ทำหน้าที่เป็นพร็อกซีเพื่อปกปิดเซิร์ฟเวอร์ควบคุมหลัก ข้อมูลที่ Abuse.ch รวบรวมแสดงให้เห็นว่าเซิร์ฟเวอร์ QakBot ทั้งหมดออฟไลน์แล้ว

จากข้อมูลของ HP Wolf Security พบว่า QakBot เป็นหนึ่งในมัลแวร์ที่มีการใช้งานมากที่สุดในไตรมาสที่ 2 ปี 2023 โดยมีการโจมตี 18 เชน และแคมเปญ 56 แคมเปญ ซึ่งแสดงให้เห็นถึงแนวโน้มของกลุ่มอาชญากรที่พยายามฉวยโอกาสจากช่องโหว่ของระบบป้องกันเครือข่ายอย่างรวดเร็วเพื่อแสวงหาผลกำไรที่ผิดกฎหมาย

ลิงค์ที่มา

![[ภาพ] เลขาธิการโต ลัม เข้าร่วมงานฉลองครบรอบ 80 ปี วันประเพณีภาควัฒนธรรม](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/8/23/7a88e6b58502490aa153adf8f0eec2b2)

การแสดงความคิดเห็น (0)