По данным The Hacker News , QakBot — это печально известная вредоносная программа для Windows, которая, по оценкам, заразила более 700 000 компьютеров по всему миру и способствует финансовому мошенничеству, а также вымогательству.

Министерство юстиции США заявило, что вредоносное ПО удаляется с компьютеров жертв, что предотвращает возможность причинения им дальнейшего вреда, а власти изъяли более 8,6 млн долларов США в виде незаконной криптовалюты.

Трансграничная операция, в которой участвовали Франция, Германия, Латвия, Румыния, Нидерланды, Великобритания и США, при технической поддержке компании по кибербезопасности Zscaler, стала крупнейшей операцией под руководством США по борьбе с инфраструктурой ботнетов, используемой киберпреступниками, хотя об арестах не сообщалось.

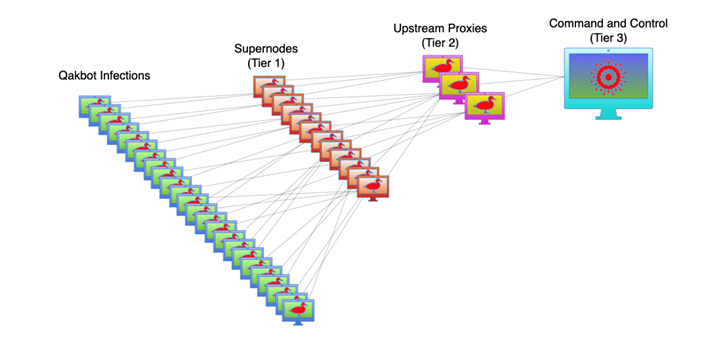

Модель управления ботнетом QakBot

QakBot, также известный как QBot и Pinkslipbot, начал свою деятельность в качестве банковского трояна в 2007 году, а затем стал центром распространения вредоносного ПО, в том числе программ-вымогателей, на заражённых компьютерах. Среди программ-вымогателей QakBot можно назвать Conti, ProLock, Egregor, REvil, MegaCortex и Black Basta. Предполагается, что операторы QakBot получили от жертв около 58 миллионов долларов выкупа в период с октября 2021 года по апрель 2023 года.

Модульное вредоносное ПО, часто распространяемое через фишинговые письма, обладает возможностями выполнения команд и сбора информации. QakBot постоянно обновлялся на протяжении всего своего существования. Министерство юстиции США заявило, что компьютеры, зараженные вредоносным ПО, являются частью ботнета, что означает, что злоумышленники могли удаленно и скоординированно управлять всеми зараженными компьютерами.

Согласно судебным документам, операция осуществлялась с использованием инфраструктуры QakBot, что позволяло перенаправлять трафик ботнета через серверы, контролируемые ФБР, с конечной целью — нарушить цепочку поставок преступников. Серверы давали скомпрометированным компьютерам команду загрузить деинсталлятор, предназначенный для удаления машин из ботнета QakBot, что фактически предотвращало распространение дополнительных компонентов вредоносного ПО.

Со временем QakBot стал более изощрённым, быстро меняя тактику в соответствии с новыми мерами безопасности. После того, как Microsoft по умолчанию отключила макросы во всех приложениях Office, в начале этого года вредоносная программа начала использовать файлы OneNote в качестве вектора заражения.

Сложность и адаптивность QakBot также заключаются в использовании в качестве оружия различных форматов файлов, таких как PDF, HTML и ZIP, в цепочке атак. Большинство командных серверов вредоносной программы расположены в США, Великобритании, Индии, Канаде и Франции, а внутренняя инфраструктура, как предполагается, находится в России.

QakBot, как и Emotet и IcedID, использует трёхуровневую серверную систему для управления вредоносным ПО, установленным на заражённых компьютерах, и взаимодействия с ним. Основная задача основного и вспомогательного серверов — ретрансляция зашифрованных сообщений между заражёнными компьютерами и сервером третьего уровня, управляющим ботнетом.

По состоянию на середину июня 2023 года было выявлено 853 сервера первого уровня в 63 странах, при этом серверы второго уровня действовали как прокси-серверы для маскировки основного сервера управления. Данные, собранные Abuse.ch, показывают, что все серверы QakBot сейчас отключены.

По данным HP Wolf Security, QakBot также был одним из самых активных семейств вредоносных программ во втором квартале 2023 года, запустив 18 цепочек атак и 56 кампаний. Это демонстрирует тенденцию, согласно которой преступные группы стремятся быстро использовать уязвимости в сетевой защите для незаконного получения прибыли.

Ссылка на источник

![[Фото] Президент Лыонг Кыонг посещает специальное политико-художественное телешоу «Золотая возможность»](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/8/22/44ca13c28fa7476796f9aa3618ff74c4)

Комментарий (0)