Sur son blog, l'équipe de veille sur les menaces de Wordfence a déclaré avoir divulgué de manière responsable une vulnérabilité de type cross-site scripting (XSS) dans le plugin LiteSpeed Cache, un module complémentaire populaire installé sur plus de 4 millions de sites WordPress. Cette vulnérabilité permettait aux pirates disposant de privilèges de contributeur d'injecter des scripts malveillants à l'aide de shortcodes.

LiteSpeed Cache est un plugin qui accélère les sites WordPress grâce à la mise en cache et à l'optimisation au niveau du serveur. Ce plugin fournit un shortcode permettant de mettre en cache les blocs grâce à la technologie Edge Side lorsqu'il est intégré à WordPress.

Cependant, Wordfence a indiqué que l'implémentation du shortcode par le plugin était non sécurisée, permettant l'insertion de scripts arbitraires dans ces pages. L'analyse du code vulnérable a révélé que la méthode du shortcode ne vérifiait pas correctement les entrées et les sorties. Cela a permis à l'auteur de la menace de lancer des attaques XSS. Une fois inséré dans une page ou un article, le script s'exécutait à chaque consultation.

LiteSpeed Cache est un plugin d'accélération célèbre sur la plateforme WordPress.

Bien que la vulnérabilité nécessite un compte de contributeur compromis ou un utilisateur pour s'inscrire en tant que contributeur, Wordfence indique qu'un attaquant pourrait voler des informations sensibles, manipuler le contenu du site Web, attaquer les administrateurs, modifier des fichiers ou rediriger les visiteurs vers des sites Web malveillants.

Wordfence a déclaré avoir contacté l'équipe de développement de LiteSpeed Cache le 14 août. Le correctif a été déployé le 16 août et déployé sur WordPress le 10 octobre. Les utilisateurs doivent désormais mettre à jour LiteSpeed Cache vers la version 5.7 pour corriger complètement cette faille de sécurité. Bien que dangereuse, la protection anti-scripting intersite (CSS) intégrée au pare-feu de Wordfence a permis d'empêcher cette faille.

Lien source

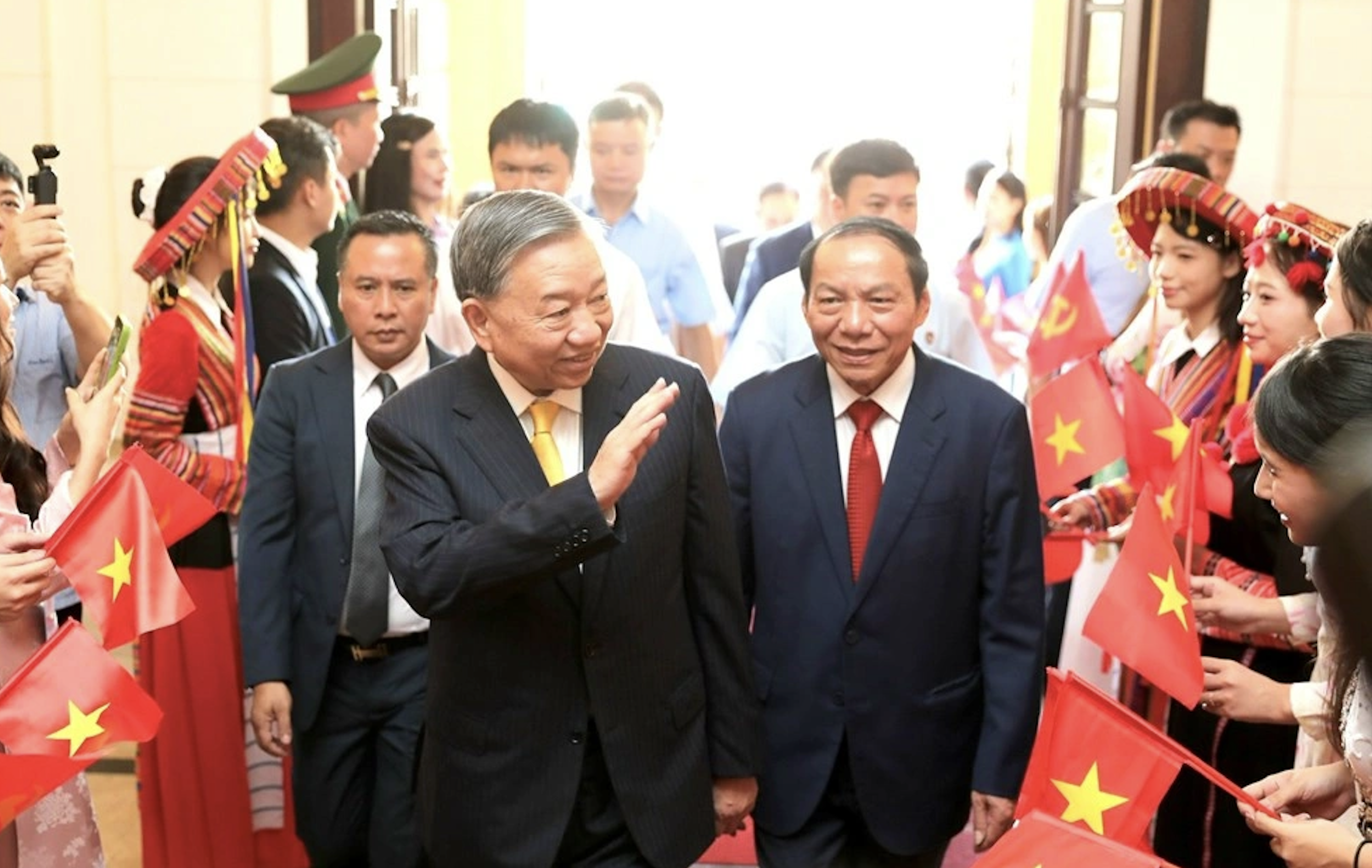

![[Photo] Le secrétaire général To Lam assiste au 80e anniversaire de la Journée traditionnelle du secteur culturel](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/8/23/7a88e6b58502490aa153adf8f0eec2b2)

![[Photo] Le Premier ministre Pham Minh Chinh préside la réunion du Comité permanent du Comité du Parti du gouvernement](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/8/23/8e94aa3d26424d1ab1528c3e4bbacc45)

Comment (0)