Laut Security Online wurden zwei neue Sicherheitslücken in PHP entdeckt und mit den Bezeichnungen CVE-2023-3823 und CVE-2023-3824 versehen. Der Fehler CVE-2023-3823 hat einen CVSS-Score von 8,6 und stellt eine Sicherheitslücke zur Offenlegung von Informationen dar, die es Remote-Angreifern ermöglicht, vertrauliche Informationen aus der PHP-Anwendung abzurufen.

Diese Sicherheitsanfälligkeit beruht auf einer unzureichenden Validierung der vom Benutzer bereitgestellten XML-Eingaben. Ein Angreifer könnte die Sicherheitsanfälligkeit ausnutzen, indem er eine speziell gestaltete XML-Datei an die Anwendung sendet. Der Code würde von der Anwendung analysiert, und der Angreifer könnte Zugriff auf vertrauliche Informationen erhalten, beispielsweise auf den Inhalt von Dateien im System oder die Ergebnisse externer Anfragen.

Die Gefahr besteht darin, dass jede Anwendung, Bibliothek und jeder Server, der XML-Dokumente analysiert oder mit ihnen interagiert, für diese Sicherheitslücke anfällig ist.

Obwohl PHP heute eine beliebte Programmiersprache ist, weist es schwerwiegende Sicherheitsmängel auf.

CVE-2023-3824 hingegen ist eine Pufferüberlauf-Sicherheitslücke mit einem CVSS-Score von 9,4. Sie ermöglicht es Angreifern, beliebigen Code auf PHP-Systemen auszuführen. Die Sicherheitslücke beruht auf einer PHP-Funktion, die fehlerhafte Grenzwertprüfungen durchführt. Ein Angreifer kann diese ausnutzen, indem er eine speziell gestaltete Anfrage an die Anwendung sendet. Dadurch wird ein Pufferüberlauf verursacht und die Kontrolle über das System erlangt, um beliebigen Code auszuführen.

Aufgrund dieser Gefahr wird Benutzern empfohlen, ihre Systeme so schnell wie möglich auf PHP Version 8.0.30 zu aktualisieren. Darüber hinaus sollten Maßnahmen ergriffen werden, um PHP-Anwendungen vor Angriffen zu schützen, beispielsweise durch die Validierung aller Benutzereingaben und den Einsatz einer Web Application Firewall (WAF).

[Anzeige_2]

Quellenlink

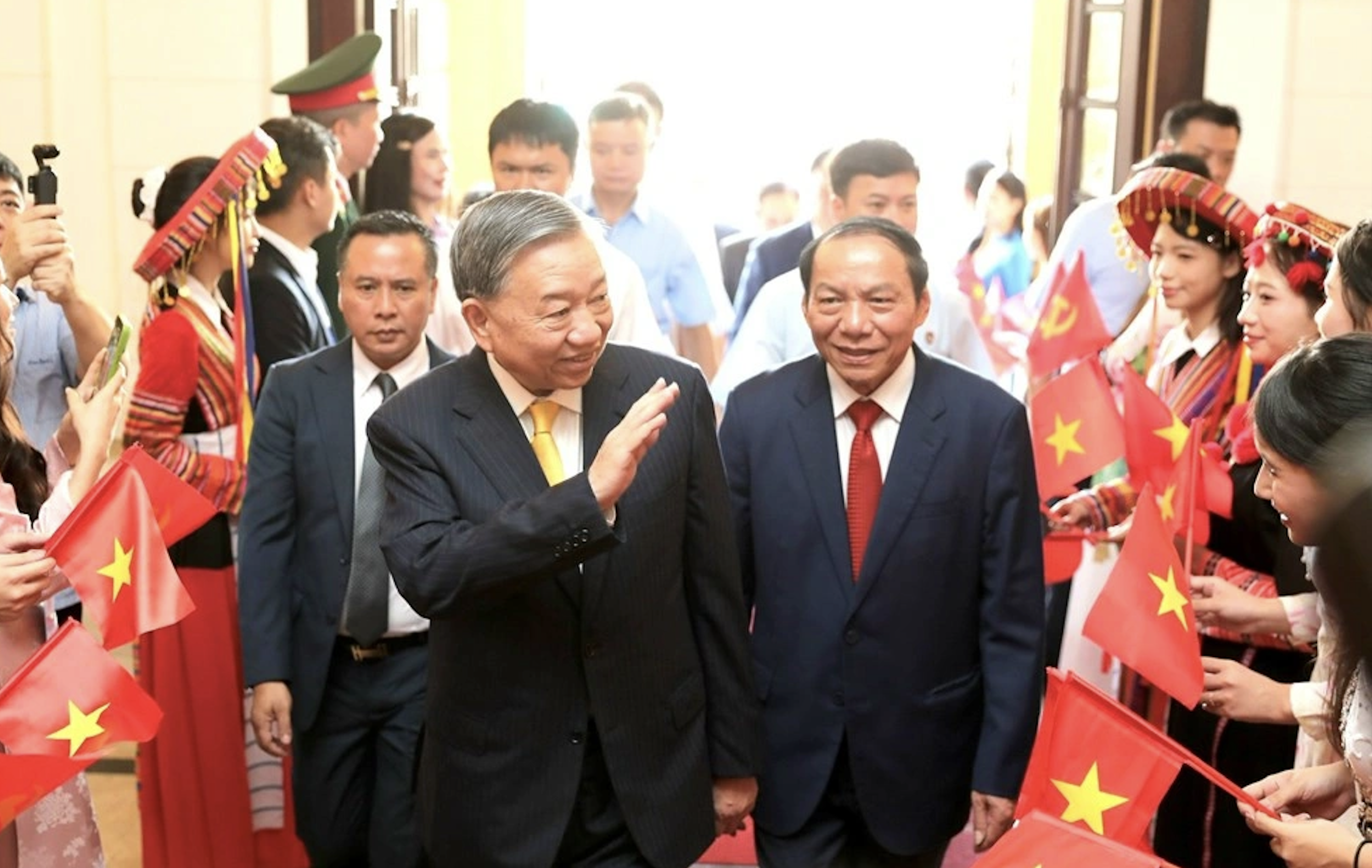

![[Foto] Generalsekretär To Lam nimmt am 80. Jahrestag des traditionellen Tages des Kultursektors teil](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/8/23/7a88e6b58502490aa153adf8f0eec2b2)

Kommentar (0)