وفقًا لمجلة SecurityWeek ، تم اكتشاف الثغرة الأمنية CVE-2024-0762 المسماة UEFIcanhazbufferoverflow بواسطة نظام تحليل آلي طورته شركة Eclypsium. يمكن للمهاجمين استغلال هذه الثغرة الأمنية لزيادة الصلاحيات وتنفيذ أوامر عشوائية في برنامج UEFI الثابت أثناء التشغيل.

تحذر شركة Eclypsium من أن هذا النوع من الثغرات الأمنية يمكن استغلاله بواسطة تهديدات مثل Black Lotus UEFI rootkit.

تأثرت عدة وحدات معالجة مركزية من Intel بثغرة CVE-2024-0762

لقطة شاشة من SECURITYWECK

أشارت شركة إكليبسيوم إلى أن "هذه الثغرة الأمنية تُظهر سمتين مميزتين لاختراق سلسلة توريد البنية التحتية لتكنولوجيا المعلومات: تأثير كبير ونطاق واسع. يُعدّ برنامج UEFI الثابت من أهمّ الشفرات البرمجية في الأجهزة الحديثة، وأي اختراق له قد يمنح المهاجم سيطرة كاملة على الجهاز واستمرارية في استخدامه".

كشف تحقيق أن الثغرة الأمنية مرتبطة بمتغير غير آمن في تكوين وحدة النظام الأساسي الموثوقة (TPM). يعمل برنامج SecureCore UEFI الثابت المُعرّض للخطر على مجموعة متنوعة من معالجات Intel للأجهزة المحمولة والمكتبية والخوادم، والتي تستخدمها شركات تصنيع أجهزة الكمبيوتر مثل Lenovo وAcer وDell وHP.

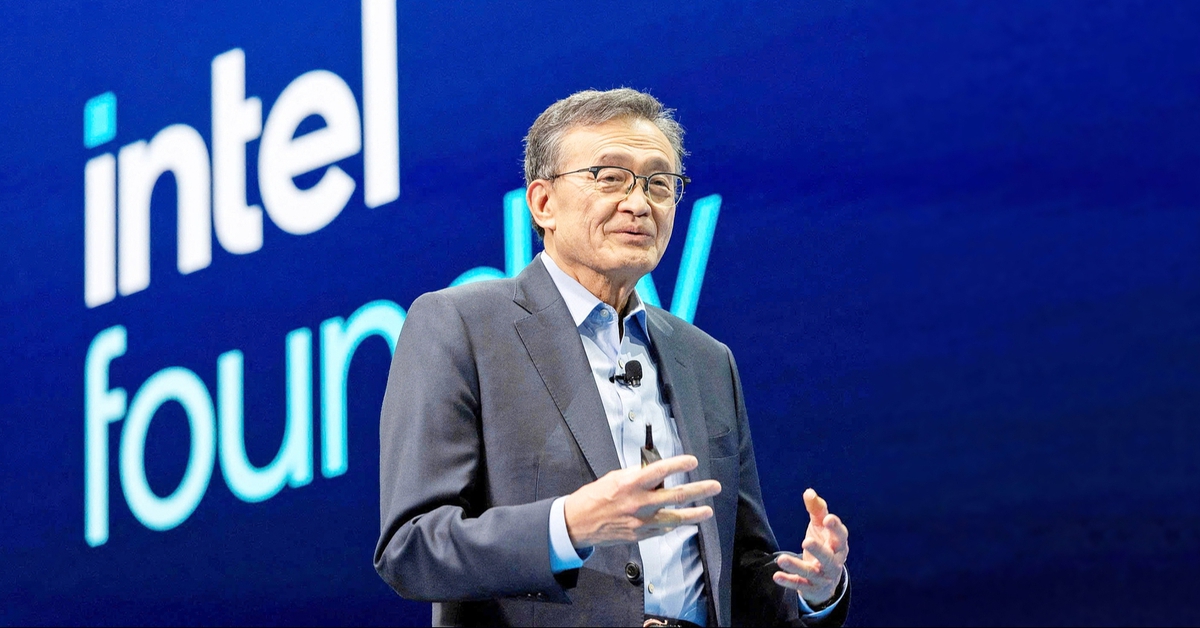

عالجت شركة Phoenix Technologies الثغرة الأمنية في إعلان نُشر في شهر مايو، مؤكدة أن البرامج الثابتة SecureCore التي تعمل على وحدات المعالجة المركزية من Intel مثل Alder Lake وCoffee Lake وComet Lake وIce Lake وJasper Lake وKaby Lake وMeteor Lake وRaptor Lake وRocket Lake وTiger Lake تتأثر.

قامت شركة فينيكس بتصحيح الثغرة الأمنية CVE-2024-0762، وبدأت شركات تصنيع الأجهزة بنشر تصحيحات أمنية على منتجاتها. على سبيل المثال، أبلغت شركة لينوفو عملاءها بالثغرة الأمنية في تقرير استشاري نُشر في مايو، وهي الآن تُصدر تصحيحات أمنية، وتخطط لنشرها على بعض أجهزة الكمبيوتر في وقت لاحق من هذا الصيف.

[إعلان 2]

المصدر: https://thanhnien.vn/hang-tram-model-pc-va-may-chu-voi-cpu-intel-dinh-lo-hong-nghiem-trong-185240623072435006.htm

![[صورة] رئيس الوزراء فام مينه تشينه يرأس المؤتمر لمراجعة العام الدراسي 2024-2025 ونشر المهام للعام الدراسي 2025-2026.](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/8/22/2ca5ed79ce6a46a1ac7706a42cefafae)

![[صورة] الرئيس لونغ كونغ يستقبل وفد لجنة الشباب في الحزب الديمقراطي الليبرالي الياباني](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/8/22/2632d7f5cf4f4a8e90ce5f5e1989194a)

تعليق (0)