المسح الضوئي لتحديد أجهزة الكمبيوتر التي تعمل بنظام Windows المتضررة من الثغرات الأمنية

أرسلت إدارة أمن المعلومات ( وزارة المعلومات والاتصالات ) تحذيراً بشأن 16 ثغرة أمنية عالية المستوى وخطيرة في منتجات مايكروسوفت إلى وحدات تكنولوجيا المعلومات وأمن المعلومات في الوزارات والفروع والمحليات والشركات والمجموعات المملوكة للدولة، إلى جانب البنوك التجارية المساهمة والمؤسسات المالية.

تم تحذير قسم أمن المعلومات من الثغرات المذكورة أعلاه بناءً على التقييم والتحليل من قائمة التصحيحات لشهر أبريل 2024 التي أعلنتها شركة Microsoft مع وجود 147 ثغرة أمنية موجودة في منتجات هذه الشركة التكنولوجية.

من بين الثغرات الأمنية الستة عشر التي تم التحذير منها حديثًا، هناك ثغرتان يوصي الخبراء بضرورة الاهتمام بهما بشكل خاص، وهما: ثغرة CVE-2024-20678 في Remote Procedure Call Runtime - RPC (مكون Windows يسهل الاتصال بين العمليات المختلفة في النظام عبر الشبكة - PV)، مما يسمح للمهاجمين بتنفيذ التعليمات البرمجية عن بعد؛ ثغرة CVE-2024-29988 في SmartScreen (ميزة أمان مدمجة في Windows)، مما يسمح للمهاجمين بتجاوز آلية الحماية.

وتتضمن قائمة الثغرات الأمنية في منتجات مايكروسوفت التي تم تحذيرها هذه المرة أيضًا 12 ثغرة تسمح للمهاجمين بتنفيذ التعليمات البرمجية عن بُعد، بما في ذلك: 3 ثغرات أمنية CVE-2024-21322، وCVE-2024-21323، وCVE2024-29053 في "Microsoft Defender for IoT"؛ والثغرة الأمنية CVE-2024-26256 في مكتبة Libarchive مفتوحة المصدر؛ والثغرة الأمنية CVE-2024-26257 في جدول بيانات Microsoft Excel؛ 7 ثغرات أمنية CVE-2024-26221، CVE-2024-26222، CVE2024-26223، CVE-2024-26224، CVE-2024-26227، CVE-2024-26231 وCVE2024-26233 في 'خادم DNS لنظام التشغيل Windows'.

بالإضافة إلى ذلك، يُنصح الوحدات أيضًا بالانتباه إلى ثغرتين تسمحان للموضوعات بتنفيذ هجمات انتحال، بما في ذلك الثغرة الأمنية CVE-2024-20670 في برنامج Outlook for Windows التي تكشف عن "تجزئة NTML" والثغرة الأمنية CVE-2024-26234 في Proxy Driver.

توصي إدارة أمن المعلومات الهيئات والمؤسسات والشركات بفحص ومراجعة وتحديد أجهزة الكمبيوتر التي تستخدم أنظمة تشغيل ويندوز والتي يُحتمل تأثرها، وتحديث التحديثات الأمنية فورًا لتجنب خطر الهجمات الإلكترونية. ويهدف ذلك إلى ضمان أمن المعلومات لأنظمة معلومات الوحدات، مما يُسهم في ضمان سلامة الفضاء الإلكتروني في فيتنام.

يُنصح الوحدات أيضًا بتعزيز المراقبة وإعداد خطط الاستجابة عند رصد أي مؤشرات على الاستغلال والهجمات الإلكترونية. إلى جانب ذلك، يجب مراقبة قنوات الإنذار لدى الجهات المختصة وهيئات أمن المعلومات الكبرى بانتظام للكشف الفوري عن مخاطر الهجمات الإلكترونية.

في أبريل أيضًا، حذّرت إدارة أمن المعلومات الوحدات وأصدرت تعليماتٍ لها بمراجعة وإصلاح الثغرة الأمنية CVE-2024-3400 في برنامج PAN-OS. وقد استُخدمت هذه الثغرة من قِبل الجهة المعنية لمهاجمة أنظمة المعلومات في العديد من الهيئات والمؤسسات. يُنصح الوحدات التي تستخدم برنامج PAN-OS بتحديث التصحيح الخاص بالإصدارات المتأثرة الصادر في 14 أبريل.

إعطاء الأولوية لمعالجة المخاطر المحتملة في النظام

يُعتبر مهاجمة الأنظمة باستغلال الثغرات الأمنية في البرامج والحلول التقنية الشائعة الاستخدام، وفقًا للخبراء، أحد أبرز اتجاهات الهجمات الإلكترونية. لا يقتصر الأمر على استغلال ثغرات اليوم صفر (الثغرات التي لم تُكتشف بعد) أو الثغرات الأمنية الجديدة التي تُعلن عنها الشركات، بل تعمل مجموعات الهجوم الإلكتروني أيضًا بنشاط على البحث عن الثغرات الأمنية المكتشفة سابقًا لاستغلالها واستخدامها كنقطة انطلاق لمهاجمة الأنظمة.

لكن في الواقع، فإن إدارة أمن المعلومات والوكالات والوحدات العاملة في مجال أمن المعلومات تصدر بانتظام تحذيرات حول نقاط ضعف جديدة أو اتجاهات هجومية جديدة، لكن العديد من الوكالات والوحدات لم تهتم حقًا بتحديثها ومعالجتها على الفور.

في حديثه عن حالة دعمٍ لمؤسسةٍ تعرّضت لهجومٍ في نهاية مارس، قال الخبير فو نغوك سون، المدير الفني لشركة NCS: "بعد التحليل، أدركنا أنه كان ينبغي التعامل مع الحادثة مُبكرًا، إذ تلقّت هذه المؤسسة تحذيرًا من اختراق حساب موظف الاستقبال وضرورة التعامل معه فورًا. ولأنّهم اعتقدوا أنّ حساب موظف الاستقبال غير مهم، تجاهلته هذه المؤسسة ولم تُعالجه. استخدم المُخترق حساب موظف الاستقبال، واستغلّ الثغرة، وحصل على صلاحيات إدارية، وهاجم النظام".

وأظهرت الإحصائيات التي نشرتها إدارة أمن المعلومات نهاية العام الماضي أن أكثر من 70% من المؤسسات لم تهتم بمراجعة ومعالجة التحديثات وتصحيح الثغرات الأمنية والضعف التي تم التحذير منها.

وفي مواجهة الوضع المذكور أعلاه، طلبت إدارة أمن المعلومات من الوحدات، في المجموعات الست من المهام الرئيسية الموصى بها للوزارات والفروع والمحليات والهيئات والمنظمات والمؤسسات للتركيز على تنفيذها في عام 2024، إعطاء الأولوية لحل المخاطر المحتملة أو المخاطر الموجودة بالفعل في النظام.

يجب على الوحدات معالجة المخاطر المعروفة والمخاطر الحالية على النظام قبل التفكير في الاستثمار لحماية نفسها من أي مخاطر جديدة. وأكد ممثل إدارة أمن المعلومات أن فحص وتقييم أمن المعلومات دوريًا وفقًا للوائح، والبحث عن التهديدات للكشف عن المخاطر على النظام والقضاء عليها، أمر بالغ الأهمية ويجب إجراؤه بانتظام.

[إعلان 2]

مصدر

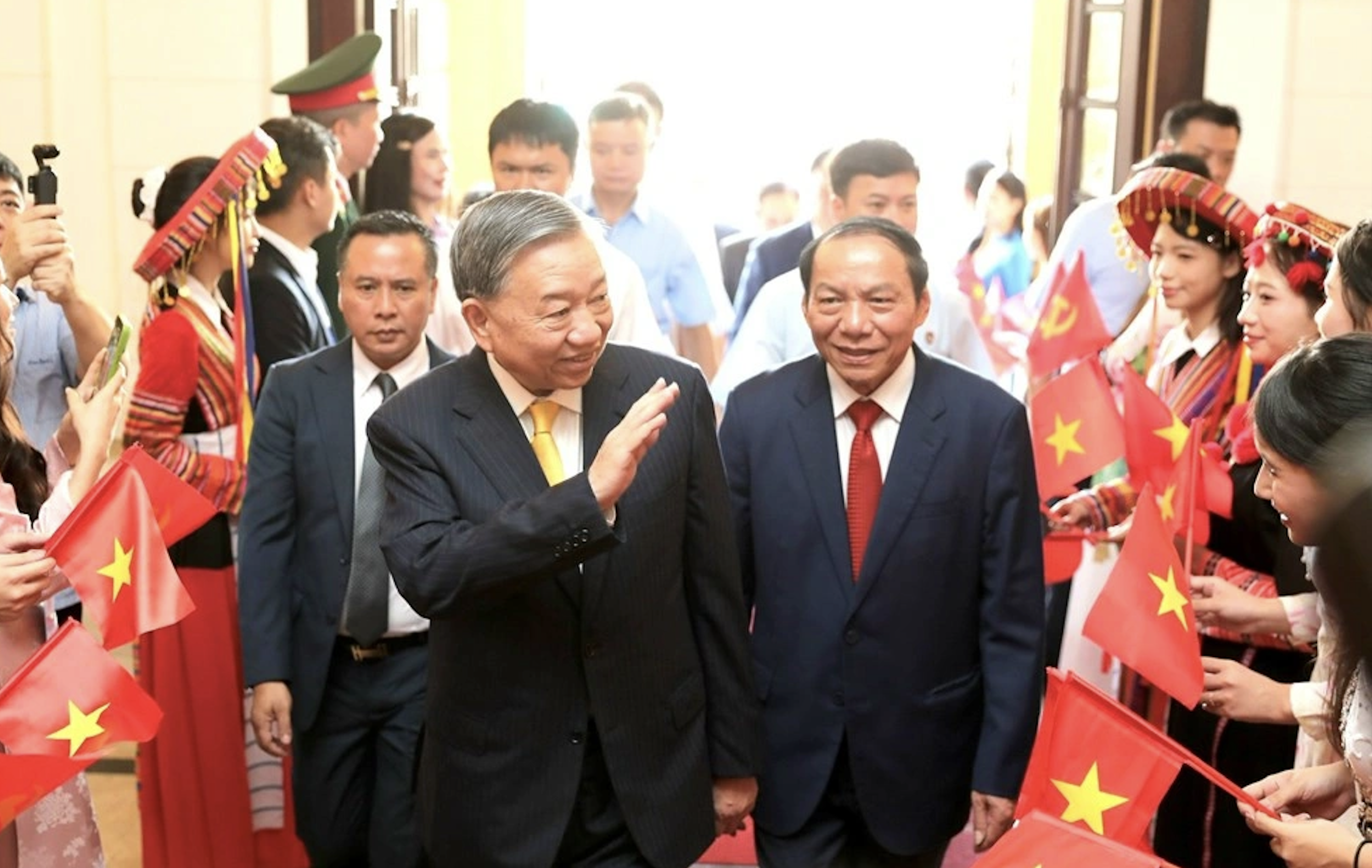

![[صورة] الأمين العام تو لام يحضر الذكرى الثمانين لليوم التقليدي للقطاع الثقافي](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/8/23/7a88e6b58502490aa153adf8f0eec2b2)

![[صورة] رئيس الوزراء فام مينه تشينه يرأس اجتماع اللجنة الدائمة للجنة الحزب الحكومية](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/8/23/8e94aa3d26424d1ab1528c3e4bbacc45)

تعليق (0)